本篇主要是记录一些收集内网信息的方法以及常用的命令

本机信息收集

net view 获取当前组的计算机名,查看同一域/工作组的计算机列表

ipconfig /all 查询网络配置信息,判断是否有域的话可以根据DNS的后缀

nslookup 通过反向解析查询命令nslookup来解析域名的ip地址。 (nslookup 主机名)

systeminfo 查询本机的系统信息

tasklist 查询进程信息

net localgroup administrators 查询本地管理组信息(如果是域内机器会存在域内的信息)

query user || qwiinsta 查询当前在线用户

netstat -ano 查看当前的端口信息

关闭防火墙

- 03之前:netsh firewall set opmode disable

- 03之后(管理员):netsh advfirewall set allprofiles state off

netsh firewall show config 查看防火墙的配置

net user hack hack /add /domain 添加普通域用户

net group “Domain Admins” hack /add /domain 将普通域用户 提升为域管理员。

常见的杀软进程名:

进程 软件名称 360SD.EXE 360杀毒 360TRAY.EXE 360实时保护 ZHUDONGFANGYU.EXE 360主动防御 KSAFETRAY.EXE 金山卫士 SAFEDOGUPDATECENTER.EXE 服务器安全狗 AVGUARD.EXE 小红伞

域信息收集

- whoami /all 查询域SID

- net user XXX /domain 查询当前指定账号的详细信息

- net config workstation 查询当前登录域以及登录用户的信息

- 判断主域 net time domain

- 存在域,但是当前用户不是域用户则提示权限不够

- 存在域,并且当前用户是域用户则打印出当前时间

- 不存在域则直接打印出不存在域

- net group “Domain Controllers” /domain 查找域控

探测域内存活主机

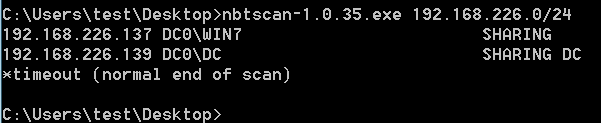

NetBIOS

NetBIOS 是一种在局域网上的程序可以使用的应用程序编程接口(API),为程序提供了请求低级服务的统一的命令集,作用是给局域网提供网络及其他特殊功能。几乎所有的局域网都是在NetBIOS 协议的基础上工作的, NetBIOS 的工作流程是正常的机器名解析查询应答过程,推荐优先使用。

直接上传使用即可

1 | nbtscan-1.0.35.exe 192.168.226.0/24 |

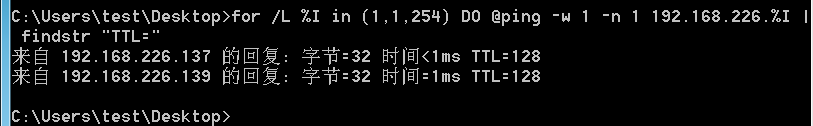

icmp协议探活

ICMP就是一个“错误侦测与回报机制”,其目的就是让我们能够检测网路的连线状况﹐也能确保连线的准确性。当路由器在处理一个数据包的过程中发生了意外,可以通过ICMP向数据包的源端报告有关事件。

1 | for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.226.%I | findstr "TTL=" |

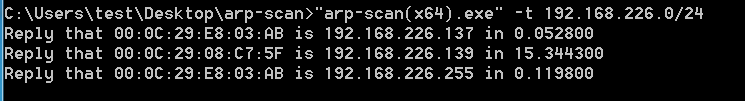

Arp扫描

1 | "arp-scan(x64).exe" -t 192.168.226.0/24 |

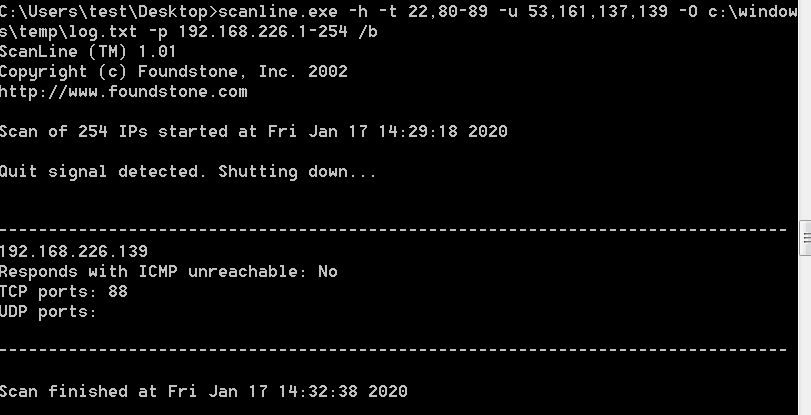

常规TCP/UDP端口扫描

scanline, Windows 全版本通用,体积小,仅使用单个文件,同时支持对TCP/UDP

的端口扫描。有点久,就不等了,直接中断了。

1 | scanline.exe -h -t 22,80-89 -u 53,161,137,139 -O c:\windows\temp\log.txt -p |

探测端口信息

我们关注三点:

- 端口的Banner信息

- 端口上运行的服务

- 常见应用的默认端口

Telnet

但现在大多数多关闭这个服务了,需要重新开启,如果只是想快速地探测某主机的某个常规高危端口是否开放, Telnet 命令是最方便的。

1 | telnet 127.0.0.1 80 |

S扫描器

S 扫描器是早期的一种比较快速的端口扫描工具,特别适合运行在Windows Sever2003 以下的平台上,支持大网段扫描。 S 扫描器的扫描结果默认保存在其目录下的result.txt 文件中。

1 | S.exe TCP 192.168.1.1 192.168.1.254 |

msf扫描模块

还没用到过…待续

nmap扫描

nmap扫描器线程比较大,一般有授权才使用

1 | nmap -T4 -A -V ip |

常见端口服务及攻击方式

| 端口号 | 端口说明 | 攻击技巧 |

|---|---|---|

| 21/22/69 | ftp/tftp:文件传输协议 | 爆破\嗅探\溢出\后门 |

| 22 | ssh:远程连接 | 爆破OpenSSH;28个退格 |

| 23 | telnet:远程连接 | 爆破\嗅探 |

| 25 | smtp:邮件服务 | 邮件伪造 |

| 53 | DNS:域名系统 | DNS区域传输\DNS劫持\DNS缓存投毒\DNS欺骗\利用DNS隧道技术刺透防火墙 |

| 67/68 | dhcp | 劫持\欺骗 |

| 110 | pop3 | 爆破 |

| 139 | samba | 爆破\未授权访问\远程代码执行 |

| 143 | imap | 爆破 |

| 161 | snmp | 爆破 |

| 389 | ldap | 注入攻击\未授权访问 |

| 512/513/514 | linux r | 直接使用rlogin |

| 873 | rsync | 未授权访问 |

| 1080 | socket | 爆破:进行内网渗透 |

| 1352 | lotus | 爆破:弱口令\信息泄漏:源代码 |

| 1433 | mssql | 爆破:使用系统用户登录\注入攻击 |

| 1521 | oracle | 爆破:TNS\注入攻击 |

| 2049 | nfs | 配置不当 |

| 2181 | zookeeper | 未授权访问 |

| 3306 | mysql | 爆破\拒绝服务\注入 |

| 3389 | rdp | 爆破\Shift后门 |

| 4848 | glassfish | 爆破:控制台弱口令\认证绕过 |

| 5000 | sybase/DB2 | 爆破\注入 |

| 5432 | postgresql | 缓冲区溢出\注入攻击\爆破:弱口令 |

| 5632 | pcanywhere | 拒绝服务\代码执行 |

| 5900 | vnc | 爆破:弱口令\认证绕过 |

| 6379 | redis | 未授权访问\爆破:弱口令 |

| 7001 | weblogic | Java反序列化\控制台弱口令\控制台部署webshell |

| 80/443/8080 | web | 常见web攻击\控制台爆破\对应服务器版本漏洞 |

| 8069 | zabbix | 远程命令执行 |

| 9090 | websphere控制台 | 爆破:控制台弱口令\Java反序列 |

| 9200/9300 | elasticsearch | 远程代码执行 |

| 11211 | memcacache | 未授权访问 |

| 27017 | mongodb | 爆破\未授权访问 |

①28次退格键:

这个bug位于Grub2的bootloader中,并且允许你绕过用户名/密码提示。你所需要做的,就是敲击退格键(←backspace)28次以调出Grub‘救援界面’(rescue shell),用户可在这里访问系统上的所有文件。(CVE编号:CVE-2015-8370;版本:2009年12月发行的1.98版到2015年12月的2.02版)